Actualmente, la información es clave para nuestro día a día. Ante cualquier interacción, colaboración en el trabajo o escuela, trámite y demás, los datos son un elemento importante (en cualquiera de sus formatos). En esta era digital en que nos encontramos, dichos datos se encuentran todo el tiempo migrando entre plataformas, y a toda hora son vulnerables. Por lo anterior, conocer y practicar la regla 3-2-1-1-0 es fundamental.

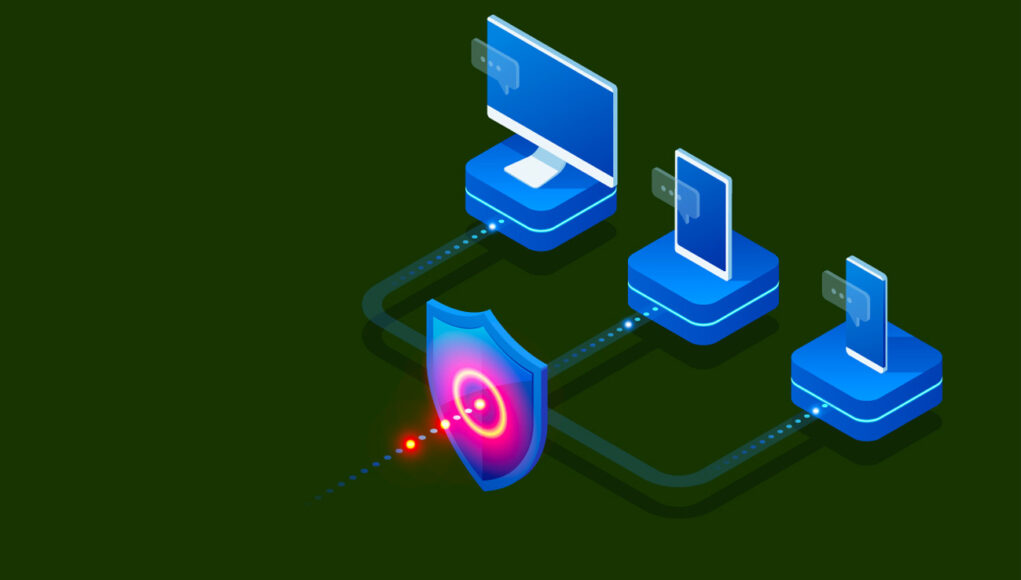

Entre los riesgos podemos hablar de pérdida y robo de los datos, fallas en la tecnología y errores humanos. También de desastres naturales y de los crecientes ciberataques, como el ransomware. Éste es la causa más común e impactante de la falta de disponibilidad de datos, según el Reporte de tendencias de protección de datos 2023 de Veeam. De hecho, de acuerdo con dicho informe, en Latinoamérica 52% de las empresas sufrieron de 2 a 3 ataques de ransomware el año pasado. Y 18% padecieron 4 o más.

Siempre es buen momento para continuar preparándonos para hacer frente a las vulnerabilidades de los datos y mantenerlos protegidos. La mejor estrategia es la prevención. Una de las partes cruciales de construir una protección moderna de datos es la habilidad de respaldar y recuperar datos en cualquier momento. De ahí la pertinencia de la regla 3-2-1-1-0. A continuación, abordamos cada uno de sus elementos a profundidad.

Proteger los respaldos

●3: Mantener, cuando menos, 3 copias de los datos. Además de la fuente original de los datos, lo mejor es contar, al menos, con una copia de seguridad primaria y una secundaria. Así se pueden sortear las probabilidades de que algo salga mal. Cuando la copia de seguridad principal está cerca de los datos originales es más difícil que haya un error humano en ambos repositorios. También es menos probable que fallen los dos al mismo tiempo. Y si por algún desastre se perdieran los datos de ambos, se tendría lejos de los datos primarios una copia de seguridad secundaria. Es decir, ésta se mantendría a salvo.

○2: Contar con 2 formas diferentes de medios para almacenar los respaldos. Es recomendable emplear una unidad de disco duro interno para una de las copias de respaldo. Y para la segunda, un medio de almacenamiento extraíble (como almacenamiento en la nube, cinta, unidad de disco duro externo, etcétera). De esta forma, se protegen los datos en caso de que hubiera alguna interrupción o ataque cibernético a un formato de medio en particular. Esto es, se conservarían los datos que se tienen en el otro formato.

○1: Almacenar, al menos, 1 copia offline (fuera de línea). Se sugiere que una de las copias de respaldo esté offline. Es decir, desconectada de la red y alejada de cualquier infraestructura de TIC, lo que la convierte en inalterable. Esto puede ser mediante discos USB externos giratorios, cintas o almacenamiento de objetos con inmutabilidad y protegiendo los datos con una clave de encriptación. Esta recomendación es crucial en los tiempos que estamos viviendo. Si un hacker logra acceder con éxito al entorno de TIC, todo en la red es potencialmente vulnerable. Por ello, lo mejor es evitar que alcance este respaldo.

Resiliencia con la regla 3-2-1-1-0

●1: Almacenar, al menos, 1 copia de respaldo offsite (fuera de sitio). Hay que mantener una copia de seguridad alejada de la ubicación física donde se encuentren los datos fuente y la copia de seguridad primaria. Como ya lo habíamos comentado arriba, no se recomienda guardar la segunda copia en la misma ubicación física. En ese caso si sucediera, por ejemplo, un incendio o inundación, todo lo que esté en el lugar podría quedar destruido. Si no se cuenta con una ubicación física adicional, la copia de datos secundaria podría estar en una nube. Ya sea privada, a través de un proveedor de servicios o bien, en la nube pública.

●0: Asegurar que los respaldos estén verificados con 0 errores. La efectividad de cualquier respaldo es directamente proporcional al proceso que se utiliza para verificarlo. Lo primero que hay que tener en cuenta es que las copias de seguridad necesitan monitorearse con frecuencia diaria. La finalidad es detectar si hay errores y, en su caso, resolverlos lo antes posible. Asimismo, es conveniente restaurar los datos de los respaldos realizando pruebas de restauración a intervalos regulares y recurrentes. La intención es hacer todo lo posible porque los respaldos se mantengan sin errores, para garantizar su uso.

Aplicar la regla 3-2-1-1-0 puede hacer una gran diferencia en la labor de proteger nuestra valiosa información. Se enfrenta la posibilidad de que sea robada, eliminada por error, desaparecida en algún desastre, secuestrada por ransomware, etcétera. Sin duda, se trata de una mejor práctica crítica. Nos puede permitir alcanzar la resiliencia que exige el panorama actual de amenazas, cada vez más volátil.