La ciberseguridad es un tema que por estos días está en el centro de la atención. Y su importancia no se limita al ámbito de la seguridad pública. El sector de la salud es uno de los más atacados por los hackers, dada la naturaleza de los datos que genera y gestiona. Es por ello que en un entorno cada vez más conectado, en el que proliferan los dispositivos terminales conectados a la Internet de las Cosas Médicas (IoMT), es vital la ciberseguridad en la edge computing.

La computación en el borde o edge computing acerca la gestión y almacenamiento de los datos a los dispositivos que los generan. Al eliminar la necesidad de transmitirlos en su totalidad a servidores centrales, agiliza la operación y disminuye la latencia. Esto último es de especial relevancia para los dispositivos de la IoMT, que requieren respuestas rápidas. Pero la velocidad no lo es todo: reforzar la ciberseguridad en la edge computing tiene igual o mayor importancia.

Ahora bien, la computación en el borde es un mercado en expansión. La consultora Research and Markets estima que en 2030 el mercado global de esta tecnología valdrá 155,900 millones de dólares. En comparación, este año alcanzará un valor de sólo 11,240 millones de dólares. Este crecimiento tan acelerado implica que aumentarán los riesgos de ciberseguridad.

La buena noticia es que muchos CIO están conscientes del desafío. Una encuesta reciente, elaborada por AT&T entre 1,500 empresas de todos los sectores (incluido salud), arrojó que, en promedio, las empresas proyectan destinar entre el 11% y el 20% de su inversión a seguridad. Esto abarca, por supuesto, a la ciberseguridad en la edge computing.

Mayor superficie de ataque

La importancia de desarrollar una buena estrategia de ciberseguridad en la edge computing queda en relieve por las características inherentes a esta tecnología.

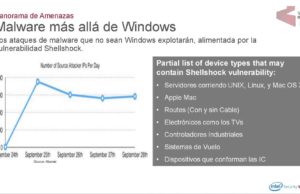

●Muchos de los dispositivos de la IoMT, sobre todo los más viejos, no tienen incorporadas medidas de seguridad robustas. Además, un buen número de ellos puede utilizarse en entornos no controlados por el departamento de TIC, lo cual aumenta su vulnerabilidad.

●Debido a lo anterior, los datos generados y procesados en los dispositivos remotos pueden ser presa más fácil de un ataque.

●Por otra parte, con el creciente uso de la IoMT, se agudizan los riesgos para la ciberseguridad en la edge computing. Esto es porque al conectarse cientos —o miles— de estos dispositivos a las redes hospitalarias, aumenta la superficie de ataque. Esto puede abrir oportunidades a los hackers para montar ataques de ransomware o de denegación de servicio (DDoS), por ejemplo.

Soluciones para la ciberseguridad en la edge computing

●Otra complicación para la ciberseguridad en la edge computing consiste en la ubicación tan variada de los dispositivos terminales. Los que se encuentran fuera de los hospitales —en posesión de los pacientes, por ejemplo— presentan un desafío mayor. Dado que es imposible protegerlos físicamente y quedan fuera de la administración directa del personal de TIC de los hospitales, es necesario implementar políticas rigurosas con miras a permitirles conectarse a las redes hospitalarias.

●Además del establecimiento de medidas estrictas para la conexión a las redes hospitalarias, la ciberseguridad en la edge computing requiere que el personal de TIC cuente con buenas herramientas de monitoreo para visualizar la actividad de los dispositivos conectados. En este aspecto, recurrir a soluciones automatizadas y con inteligencia artificial puede ser indispensable.

●El volumen de los datos generados por los dispositivos de la IoMT también constituye otro desafío a la ciberseguridad en la edge computing. El big data que producen requiere el despliegue de importantes recursos para almacenarlos, procesarlos y analizarlos, ya sea on premise o en la nube. Por supuesto, tales recursos requieren de software y hardware para garantizar la seguridad de los datos.

●En suma, la atención digital de la salud exige medidas de seguridad robustas, tanto para las redes hospitalarias como para los servicios y aplicaciones en la nube. Por ende, es recomendable implementar soluciones de Zero Trust o bien, Secure Access Service Edge (SASE).